Incontournables innovations en informatique et gaming à explorer

Les innovations en informatique et gaming redéfinissent nos expériences numériques avec des avancées impressionnantes en matériel, intelligence artificielle et réalité virtuelle. Explorer ces technologies de[…]

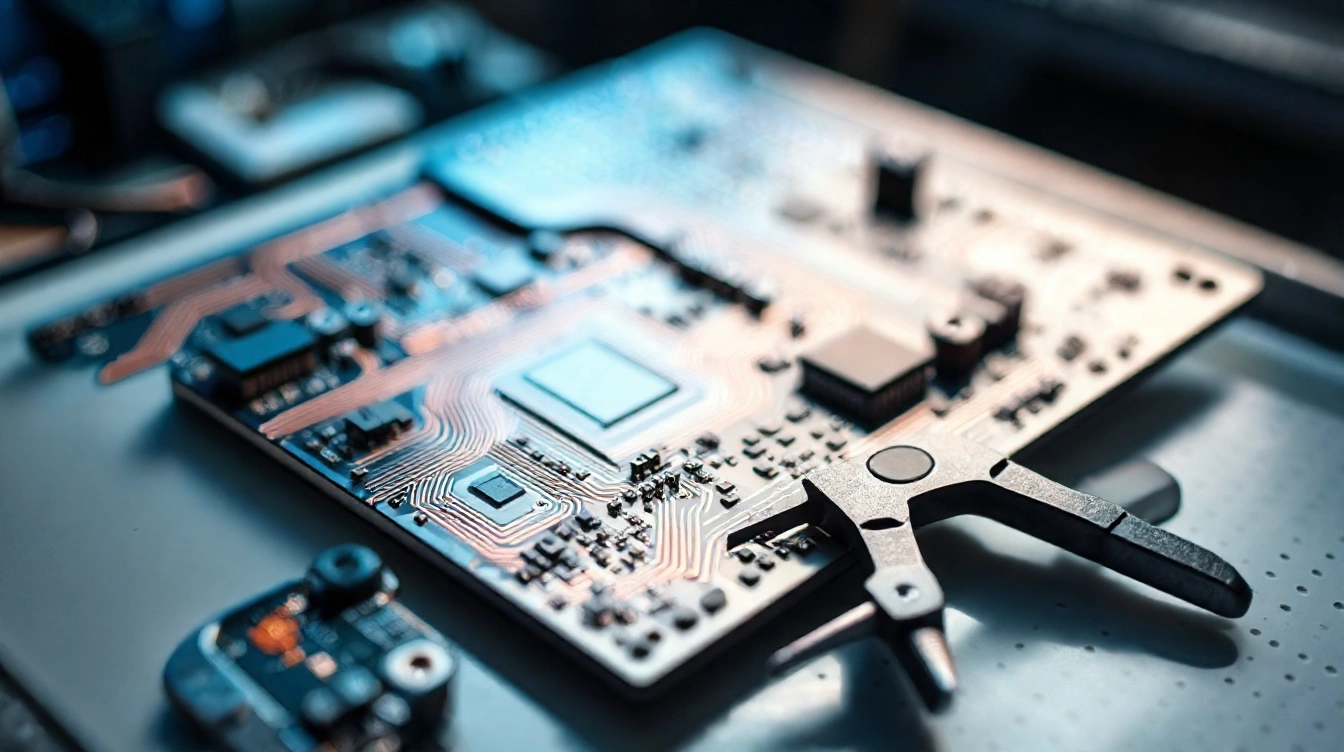

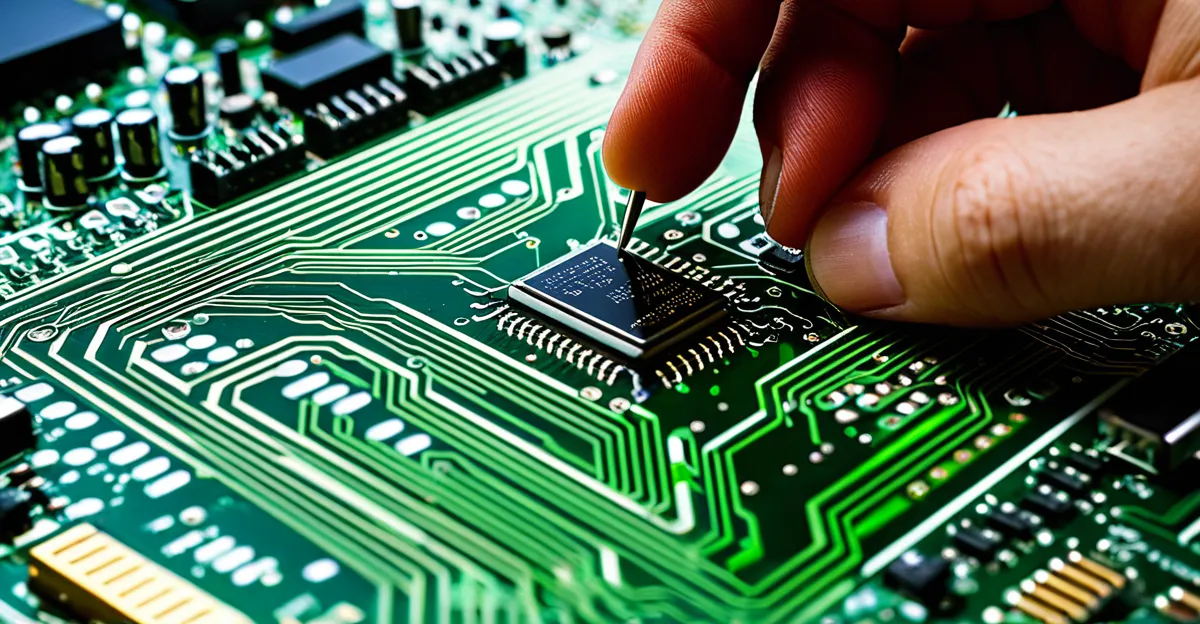

Innovative electronic card design and production services in lyon

Lyon s’impose comme un vivier dynamique pour la conception et la production de cartes électroniques innovantes. Les prestataires locaux allient savoir-faire technique avancé et créativité[…]

Stratégies digitales innovantes pour réussir avec votre agence web

Saisir les opportunités offertes par les avancées technologiques transforme radicalement la manière dont une agence web engage ses clients et optimise ses services. L’automatisation, l’intelligence[…]

10 astuces flex css pour transformer vos mises en page

Maîtriser Flexbox transforme la conception web en facilitant des mises en page fluides et adaptatives. Ces 10 astuces explorent comment optimiser l’alignement, l’espacement et la[…]

Devenez expert en informatique avec ynov à lille

Ynov à Lille forme des experts en informatique grâce à des programmes adaptés à tous niveaux. Vous bénéficiez d’un accompagnement personnalisé, de cours actualisés et[…]

Adopter le green code : pour une technologie éthique et responsable

Adopter le green code transforme le développement logiciel en geste écologique. Réduire la consommation d’énergie et éviter le gaspillage numérique devient accessible grâce à des[…]

Référencement naturel en nouvelle-calédonie : boostez votre site

Le référencement naturel en Nouvelle-Calédonie transforme la visibilité en ligne des entreprises locales. Une stratégie SEO adaptée tire parti des spécificités du marché calédonien, alliant[…]

Conception et production de cartes électroniques : solutions innovantes à lyon

À Lyon, la conception et la production de cartes électroniques reposent sur une expertise technique pointue et des méthodes innovantes. Chaque étape, du cahier des[…]

Création de contenu seo riche avec l’ia : boostez votre visibilité.

L’intelligence artificielle transforme la création de contenu SEO en rendant plus simples et efficaces la recherche de mots-clés, l’optimisation et la rédaction. Exploiter ces outils[…]

Flex css : libérez le potentiel de vos mises en page !

Flex CSS révolutionne la création de mises en page en offrant une flexibilité et une adaptabilité incomparables. Maîtriser ses propriétés clés permet de concevoir des[…]

Agence web : stratégies durables pour votre succès digital

Une agence web ne se limite pas à créer des sites : elle construit des stratégies digitales durables, alliant performance et responsabilité environnementale. Avec 16[…]

Actualités informatiques et gaming : innovations à découvrir

Les dernières innovations en informatique et gaming redéfinissent notre façon de jouer et de travailler. Des sorties majeures comme Assassin’s Creed Shadows ou Gears of[…]

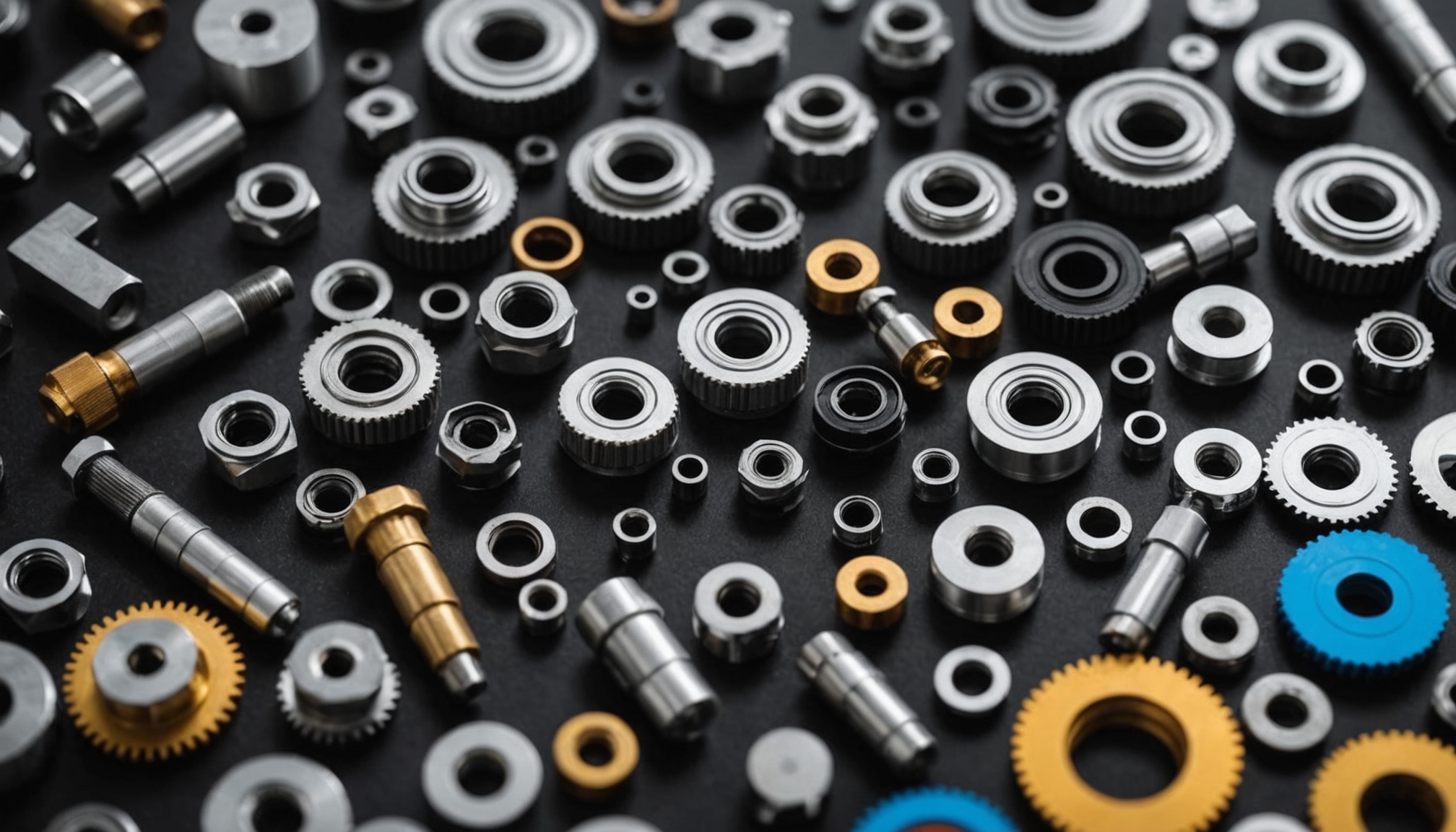

Optimisez votre activité avec un grossiste en pièces détachées téléphone

Optimiser votre activité passe par un choix stratégique de fournisseurs. Un grossiste en pièces détachées de téléphone peut transformer votre modèle économique. Grâce à des[…]

Découvrez notre formation complète pour maîtriser la gen ai

Maîtriser l’intelligence artificielle ouvre la porte à des opportunités professionnelles passionnantes et en pleine expansion. Notre formation complète vous plonge au cœur des compétences essentielles,[…]

Boostez l’efficacité de vos projets avec un logiciel de tâches

Maximisez l’efficacité de vos projets grâce à un logiciel de tâches performant. Un outil adapté peut transformer la gestion de vos projets, facilitant l’organisation et[…]

Thunderbolt vs USB Type-C : décryptage

Présentation des technologies Thunderbolt et USB Type-C Les technologies Thunderbolt et USB Type-C sont au cœur des connexions modernes. Il est crucial de comprendre leur[…]

Optimisation de l’espace de stockage sur votre matériel de sauvegarde

Stratégies d’optimisation de l’espace de stockage Optimiser l’espace de stockage est crucial pour maintenir l’efficacité d’un système. Les stratégies incluent le partitionnement des disques, l’archivage[…]

Sélection des meilleurs périphériques Thunderbolt en 2022

Meilleurs périphériques Thunderbolt en 2022 Dans le monde technologique en rapide évolution, les périphériques Thunderbolt se démarquent grâce à leur capacité exceptionnelle à assurer une[…]

Comment sauvegarder sa batterie en désactivant le Bluetooth

Comprendre l’impact de Bluetooth sur la durée de vie de la batterie Bluetooth, utilisé pour connecter appareils sans fil, consomme de l’énergie, même en veille.[…]

E-commerce et cybersécurité : Une bataille constante contre les cyber attaques

Aperçu des vulnérabilités de l’e-commerce Dans le monde numérique d’aujourd’hui, les vulnérabilités de l’e-commerce pèsent considérablement sur la sécurité en ligne et la confiance des[…]

Le câble Ethernet sans fil est-il l’avenir?

Comparaison entre Ethernet câblé et Ethernet sans fil Lorsqu’il s’agit de choisir entre Ethernet câblé et technologie sans fil comme le Wi-Fi, il est essentiel[…]

Les 10 plus grandes cyber attaques de tous les temps

Introduction aux cyber attaques marquantes Les cyber attaques sont devenues un enjeu majeur dans notre monde numérique. À l’origine, conçues pour exploiter des vulnérabilités mineures,[…]

Les bases de l’Ethernet : apprendre à crimp son câble

## Introduction aux bases de l'Ethernet L'**Ethernet** est l'un des principaux standards utilisés pour **les réseaux locaux**. Ce **standard** de communication relie plusieurs appareils dans[…]

Étude de cas : la cyber attaque sur la banque de Bangladesh

Contexte de l’attaque La Banque du Bangladesh occupe une place prépondérante dans le paysage financier du pays, assurant une gestion efficace des réserves et des[…]

Les techniques pour améliorer la performance GPU de votre smartphone

Optimisation logicielle pour la performance GPU L’optimisation logicielle joue un rôle crucial dans l’amélioration des performances GPU, notamment pour les applications de jeu. Comprendre l’importance[…]

Les tests de sécurité de la reconnaissance faciale sur smartphone

Introduction aux tests de sécurité de la reconnaissance faciale La sécurité est un composant crucial dans la reconnaissance faciale, spécialement à travers les dispositifs tels[…]

Comment transférer du stockage entre smartphones?

Méthodes de transfert de stockage entre smartphones Différentes méthodes de transfert de données entre smartphones permettent de faciliter le déplacement des photos et autres fichiers[…]

Maximiser l’impact de votre marque à travers le marketing numérique

Stratégies d’optimisation du marketing numérique Pour développer des stratégies marketing efficaces, il faut d’abord identifier les objectifs de la marque. Cela permet de mieux comprendre[…]

Marketing multicanal pour les petites entreprises : un guide pas à pas

Introduction au marketing multicanal Le marketing multicanal désigne une approche intégrée qui utilise plusieurs plateformes pour interagir avec les clients. Il s’agit d’exploiter des canaux[…]

Comment les jeux de stratégie améliorent votre réflexion

Introduction aux jeux de stratégie Les jeux de stratégie ont toujours joué un rôle fascinant dans le développement humain. Leur histoire remonte à des siècles,[…]

LinkedIn pour les freelancers : comment trouver des clients ?

Optimiser son profil LinkedIn Maximiser la visibilité sur LinkedIn est essentiel pour les compétences freelance. Une photo de profil professionnelle est souvent la première impression[…]

Maximiser le ROI digital avec le Growth Hacking

Principes du Growth Hacking Growth Hacking est un terme captivant qui remonte à quelques années en arrière, fondé sur l’idée d’explorer des moyens novateurs pour[…]

Comment les jeux vidéo de sport sont conçus et développés

Introduction au développement des jeux vidéo de sport Le développement des jeux vidéo de sport a connu une évolution historique fascinante. Autrefois simples simulations avec[…]

Comment sécuriser votre connexion 5G

Importance de la sécurité des connexions 5G La sécurité 5G suscite de nombreuses préoccupations, particulièrement en raison des enjeux de la sécurité et de la[…]

Comment tester la qualité de votre connexion 4G?

Comprendre la qualité de la connexion 4G La qualité de la connexion 4G est cruciale dans notre quotidien numérique, influençant directement notre capacité à naviguer,[…]

Notation PEGI vs ESRB : Une comparaison critique

Présentation des systèmes de notation PEGI et ESRB Les systèmes de notation PEGI et ESRB jouent un rôle essentiel dans l’évaluation des jeux vidéo. L’origine[…]